Il

C.R.A.M. (Centro Ricerche Anti-Malware) di

TG Soft da giovedì 15 settembre ha riscontrato una nuova ondata di crypto-malware della famiglia del

CTB-Locker -> versione di VirIT che segnalerà il file è la 8.2.61

Questa ennesima diffusione è nuovamente dovuta all'invio massivo di false email di

EQUITALIA.

CTB-Locker, lo ricordiamo, fa parte della famiglia dei Ransomware / Crypto-Malware, cioè di quella tipologia di malware che crittografano i file e richiedono un riscatto per la loro decrittografazione.

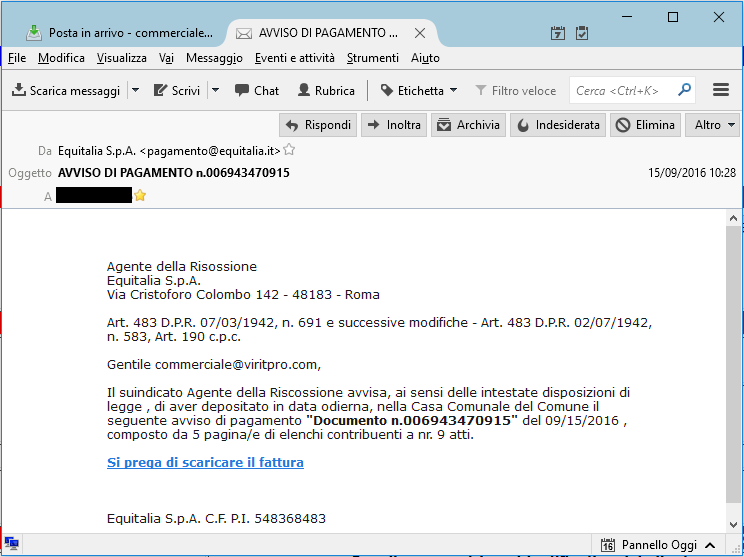

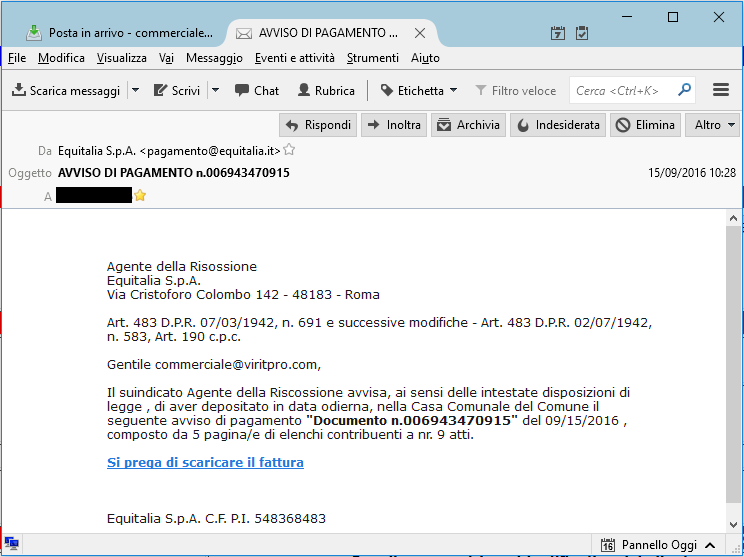

Anche in questo caso, la mail infetta è mascherata da comunicazione da parte di EQUITALIA S.p.A., avente l'oggetto

"AVVISO DI PAGAMENTO n.<numerocasuale>"

L'obiettivo della mail è di convincere il malcapitato ricevente a cliccare sul falso link, attraverso la seguente comunicazione: |

Clicca per ingrandire l'immagine |

"Il suindicato Agente della Riscossione avvisa, ai sensi delle intestate disposizioni di legge, di aver depositato in data odierna, nella Casa Comunale del Comune il seguente avviso di pagamento "Documento n.006943470915" del 09/15/2016 , composto da 5 pagina/e di elenchi contribuenti a nr. 9 atti."

Si prega di scaricare il fattura

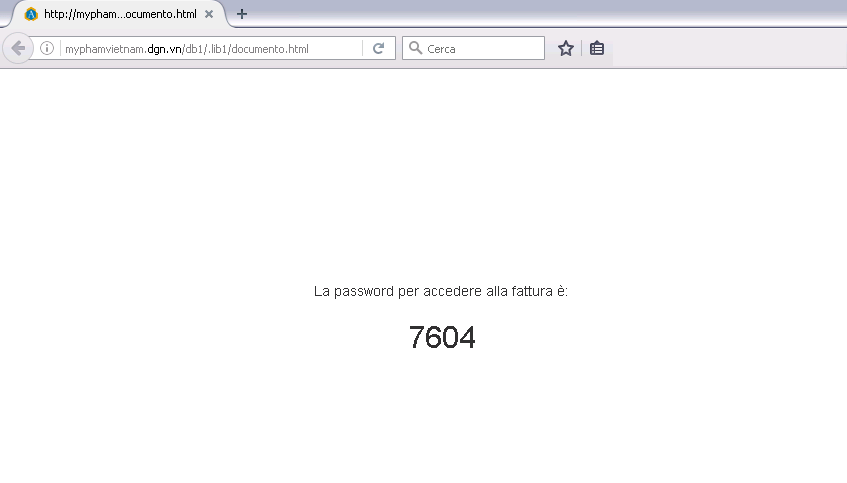

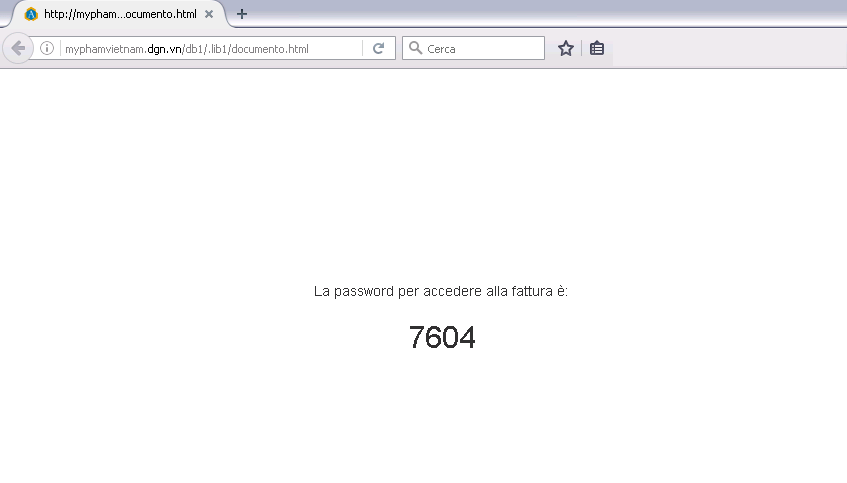

Cliccando sul link si accede alla pagina dell'immagine riportata a destra ==>

|

|

di cui evidenziamo il link:

http://myphamvietnam(dot)

dgn(dot)

vn/db1/(dot)

lib1/documento(dot)

html

da questa pagina viene scaricato il file

Documento n.006943470915.zip

All'interno del file .ZIP vi è il seguente file con doppia estensione:

Documento n.006943470915.pdf.exe

MD5:

813B12BFF02ABC9F539ED1D97BA3F21E

Cliccando, cioè eseguendo il file con doppia estensione

Documento n.006943470915.pdf.exe si avvia il processo di cifratura dei file.

L'estensione dei file cifrati è casuale, nel senso che rimane fissa nell'ambito del medesimo attacco, ma cambia nel caso si dovesse rieseguire il file portatore.

I file cifrati hanno l'estensione che si può anche leggere nei file di readme che vengono lasciati in ogni cartella dove il malware riesce a scrivere.

Questi file di readme, ad esempio sono:

- !Decrypt-All-Files-lplevtf.bmp dove lplevtf è l'estensione dei file cifrati;

- !Decrypt-All-Files-lplevtf.html dove lplevtf è l'estensione dei file cifrati;

- !Decrypt-All-Files-lplevtf.txt dove lplevtf è l'estensione dei file cifrati.

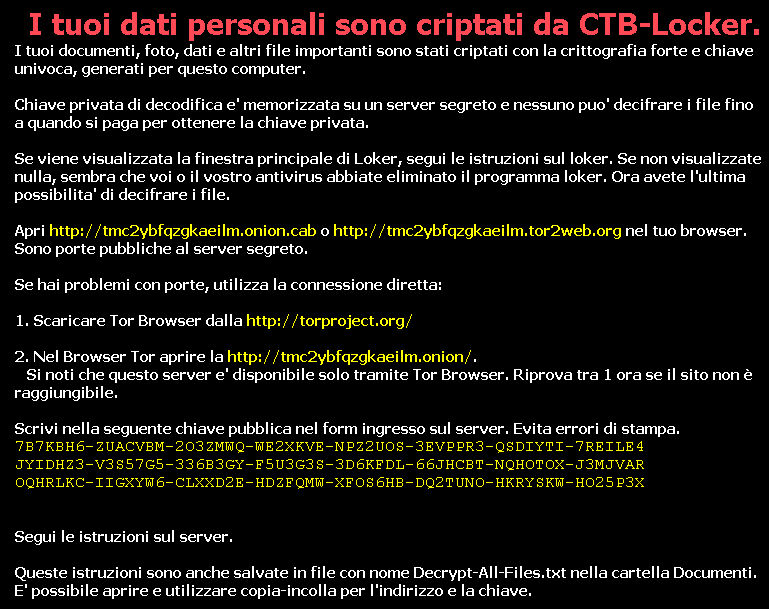

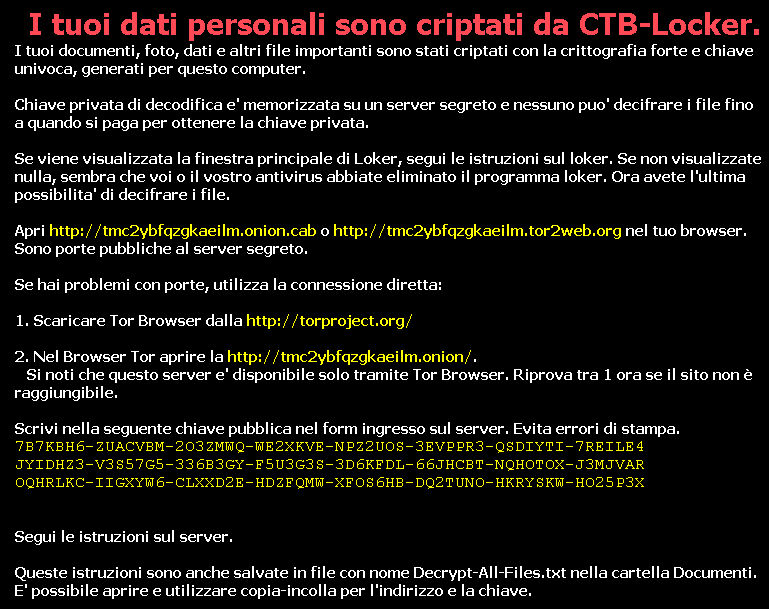

Al termine della cifratura viene visualizzata l'immagine a destra con le istruzioni per il pagamento del riscatto.

Viene invitato l'utente a:

- scaricare il bowser Tor-Onion;

- aprire il dominio indicato per collegarsi al sito di pagamento del riscatto richiesto nel Dark/Deep-Web.

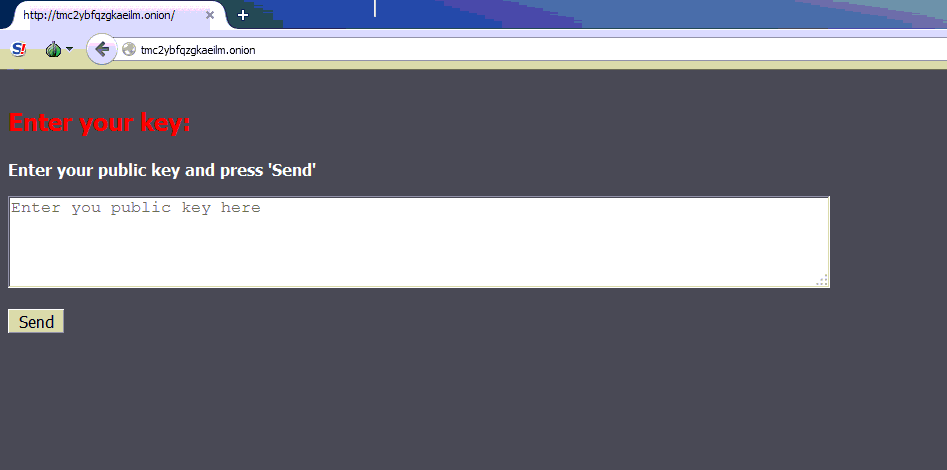

Si arriverà alla videata sottostante dove inserire la chiave pubblica per il pagamento del riscatto: |

|

Nel caso non si ritenesse opportuno pagare il riscatto nell'immediatezza della cifratura dei file, continuerà a comparire la seguente videata di invito al pagamento del riscatto di ben 2 BitCoin pari a 1240 USD che al cambio, seppur variabile, corrispondono indicativamente a circa 1.080 €

Vir.IT eXplorer PRO è in grado di difendere PC e SERVER anche da questi attacchi di CTB-Locker

Se un cliente di Vir.IT eXplorer PRO dovesse ricevere la mail di EQUITALIA e tentasse maluguratamente di accedere al link tentare di eseguire il file portatore di CTB-Locker cliccando sul link:

Si prega di scaricare il fattura

Avendo Vir.IT Web Filter Protection attivo non sarà in grado di accedere al sito da dove viene scaricato il file con doppia estensione (

Documento n.006943470915.zip ) e conseguentemente sarà salvo dalla cifratura in via preventiva.

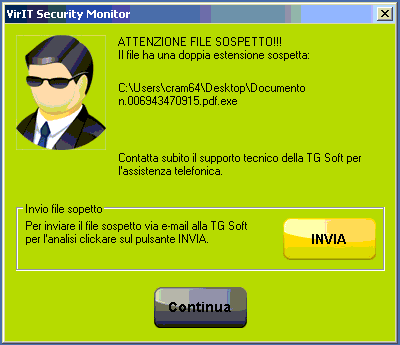

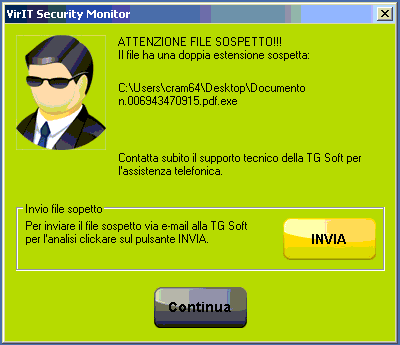

| Nel caso non doveste avere Vir.IT WebFilter Protection attivo, seppur scaricando il file .ZIP contenente al suo interno il file con doppia estensione Documento n.006943470915.pdf.exe, cercando di eseguirlo, interverrà lo scurdo residente in tempo reale Vir.IT Security Monitor che ne bloccherà preventivamente l'esecuzione e quindi PC e SERVER saranno salvati dalla cifratura, anche in questo caso, in via preventiva. |

|

Ad ogni buon conto questo file variante di CTB-Locker viene già intercettato con il nome di

Trojan.Win32.CTBLocker.EC dalla versione 8.2.61 di Vir.IT eXplorer PRO come per altro viene già identificato e preventivamente bloccato il sito diffusore

http://myphamvietnam(dot)

dgn(dot)

vn/db1/(dot)

lib1/documento(dot)

html

da Vir.IT WebFilter Protection

Naturalmente se si dovesse ricevere questa tipologia di mail vi invitiamo a NON farvi sopraffare dalla curiosità, evitando di sfidare la sorte cliccando su link o pulsanti.

TG Soft

C.R.A.M. Centro Ricerche Anti-Malware