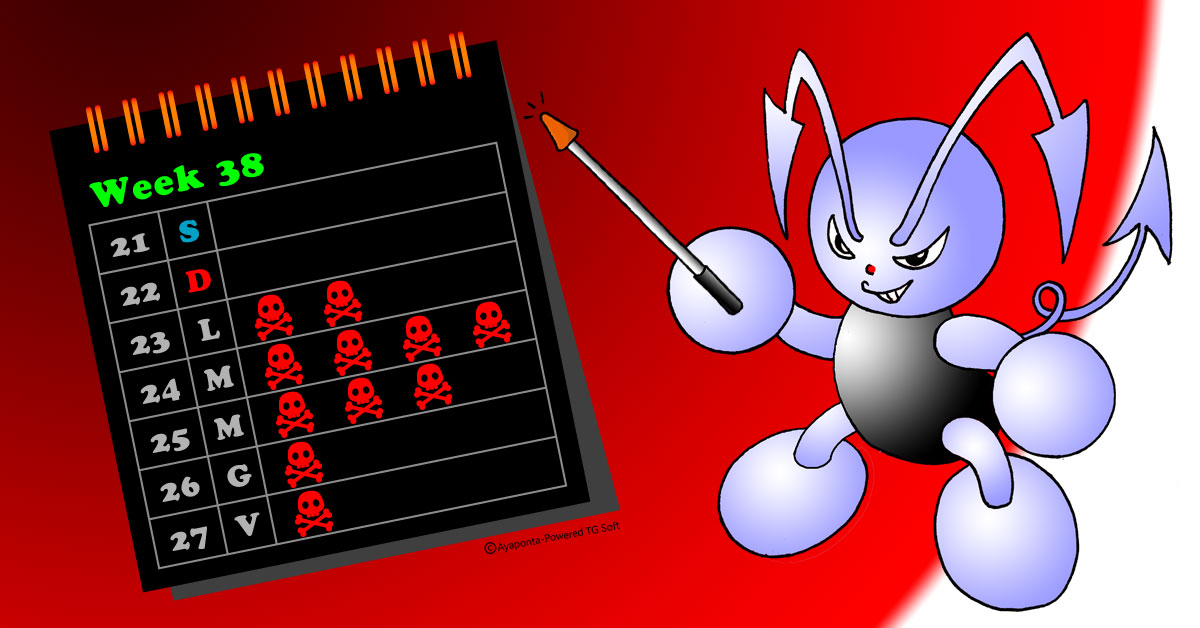

FTCODE

Lunedì 23 settembre 2019 per alcuni utenti ancora infetti dal malware

Trojan Banker GootKit e che non hanno provveduto a bonficare i propri PC hanno avuto una sorpresa ancor più amara. Infatti possiamo ipotizzare che poco prima delle 10 del mattino tramite il malware

JasperLoader nominato normalmente "

WindowsIndexingService.js " che è presente nel PC delle vittime e che viene utilizzato per mantenere attivo ed aggiornato il malware GootKit, è stato scaricato un ransomware "

FTCode ".

Documento del riscatto che viene lasciato nel PC della vittima:

Sito Tor-Onion per il pagamento del riscatto:

Emotet

Anche la settimana lavorativa del 23 settembre 2019 parte con un invio massivo di malspam che veicola il malware

Emotet, noto malware Bancario. Qui di seguito uno degli esempi di email analizzata:

In allegato è presente un documento Word che contiene una MACRO che sfruttando un comando di powershell andrà a contattare uno dei cinque siti che si trovano nello script.

MESSAGIO 30418800.doc

MD5: 56d47781e43cc53702a12bd6634af3d5

Dimensione: 156672 Bytes

VirIT:

W97M.Downloader.BSF

nextreports.exe

MD5: 23d5ae6d628d21faf98e8f29c7f91b1a

Dimensione: 221184 Bytes

VirIT:

Trojan.Win32.Emotet.BSF

IOC:

56d47781e43cc53702a12bd6634af3d5

23d5ae6d628d21faf98e8f29c7f91b1a

s://time-dz[.]com/wp-admin/tp0225/

s://maddykart[.]com/wp-content/r3e1dy202939/

p://garantitaksi[.]com/wp-content/a47/

s://riversidehoanghuy[.]com/cgi-bin/oodz286/

p://www.vnswebtech[.]com/wp-content/45dw83/

Emotet

Campagna di malspam che veicola il

Trojan Banker Emotet tramite l'apertura di un documento Excel in allegato alla mail con un esempio di oggetto "

Invio fattura " del 24 settembre 2019:

YC76039818755016850922.doc

MD5: 3d63da51cfc6a3ba06fb6fd882d10251

Dimensione: 135680 Bytes

VirIT:

W97M.Downloader.BSH

gestureicons.exe

MD5: 4347afe788bc28fcff8c830c2c96f36d

Dimensione: 663552 Bytes

VirIT:

Trojan.Win32.Emotet.BSH

IOC:

3d63da51cfc6a3ba06fb6fd882d10251

4347afe788bc28fcff8c830c2c96f36d

s://bibiniweb.ga/wp-admin/w5c-aejv-766135/

s://glasstele.com/wp-admin/2f6j-wgmud8kazg-8975/

s://mamaberter.com/wp-includes/dcgLkif/

s://createyourwebsitetoday.com/focus/HNJVAWqEq/

s://www.meharbanandco.net/wp-content/zthQVpov/

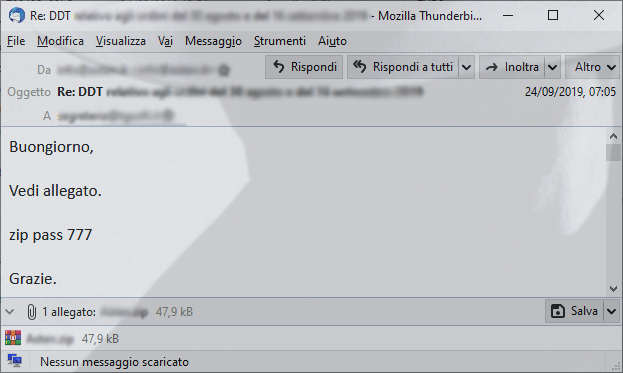

Ursnif

Sempre in data 24 settembre 2019 abbiamo un'altra email di malspam che veicola il malware Ursnif qui di seguito una mail di esempio analizzata:

All'interno del file zippato in allegato è presente un documento di Word "

info_09_24.doc " che se avviato andrà a scaricare il malware nel PC e rimarrà attivo per carpire i dati del malcapitato.

info_09_24.doc

MD5: 368bd3ad7ddb1725bbcf01ebd797f925

Dimensione: 81408 Bytes

VirIT:

W97M.Downloader.LX

(PAYLOAD Ursnif)

MD5: ae7d08ac857d499abf55165769baab2d

Dimensione: 1537536 Bytes

VirIT:

Trojan.Win32.Ursnif.LF

Configurazione URs

Gruppo ID: 3456

Versione: 214085

Chiave: 10291029JSJUYNHG |

IOC:

368bd3ad7ddb1725bbcf01ebd797f925

ae7d08ac857d499abf55165769baab2d

gimentpook[.]com/qoie8rg/m1m2m.php?l=psotr3.hg -> 185[.]174.172.201

link[.]mesondelprincipe[.]com -> 185[.]127.27.238

link.406lawyers[.]net

link[.]miamicoffeebar[.]com

line[.]alicetheguru[.]com

line[.]harpbyrequest[.]com

line[.]orangetheorymb[.]com

line[.]rosenstock[.]net

line[.]zepcnc[.]com

atbstroy[.]com

stat-football[.]com

litum[.]org

107gam[.]com

10bonusonline24[.]info

PSWStealer

Altra campagna analizzata dal

C.R.A.M. di

TG Soft veicola un

PSWStealer, qui di seguito un esempio di email:

ORDINE 196911337.exe

MD5: 850566746df5d531bd228dc853f3f28d

Dimensione: 1164800 Bytes

VirIT:

Trojan.Win32.PSWStealer.BSH

SystemPropertiesDataExecutionPrevention.exe

MD5: 037a9237d650fd0ae7f9198851da674d

Dimensione: 1164804 Bytes

VirIT:

Trojan.Win32.PSWStealer.BSH

IOC:

037a9237d650fd0ae7f9198851da674d

850566746df5d531bd228dc853f3f28d

sun-clear[.]net

161.117.200.235

PSWStealer

Altra tipologia di

PSWStealer analizzata dai ricercatori del

C.R.A.M. di

TG Soft, esempio di email qui di seguito:

Documento di trasferimento di Banca Intesa Sanpaolo doc.exe

MD5: 8b99f936d8c41b4a8dc0978adad8fd55

Dimensione: 333513 Bytes

VirIT:

Trojan.Win32.PSWStealer.BSI

IOC:

405eca3af0fccdb8c7549be9785da024

Emotet

Anche in data 25 settembre 2019 i ricercatori del

C.R.A.M. di

TG Soft hanno analizzato un'altra campagna di malspam che veicola il

Trojan Banker Emotet , qui di seguito un esempio di email contente un documento che se avviato andrà a scaricare il malware:

Dati 25 092019.doc

MD5: 16a60f6ff2b0718d12e9c2a83118e5bd

Dimensione: 142848 Bytes

VirIT:

W97M.Downloader.BSJ

nextreports.exe

MD5: f094fd399b431f1ddb299e3722f5c2bb

Dimensione: 372736 Bytes

VirIT:

Trojan.Win32.Emotet.QI

IOC:

16a60f6ff2b0718d12e9c2a83118e5bd

f094fd399b431f1ddb299e3722f5c2bb

p://esoftlensmurah[.]com/wp-admin/x0300/

p://dtupl[.]com/wp-admin/g3ei2390/

p://every-day-sale[.]com/ab/1kxf6j325978/

p://examples.xhtmlchop[.]com/psd_to_wordpress/qi01645/

p://fashionupnext[.]com/wp-content/0j6w3at1/

Injector

Altra campagna analizzata dal

C.R.A.M. di

TG Soft con esempio riportato di seguito:

All'interno del file zippato è presente un eseguibile che andrà attivarsi nel PC utilizzando tecniche di Injection

SKMBT_C9084625485213.PDF.exe

MD5: 89b49da9cd9856f8fa85fe36588d6108

Dimensione: 1595392 Bytes

VirIT:

Trojan.Win32.Genus.BSJ

IOC:

89b49da9cd9856f8fa85fe36588d6108

Ursnif

Sempre in data 25 settembre 2019 abbiamo un'altra email di malspam che veicola il malware Ursnif qui di seguito una mail di esempio analizzata:

Il documento di Excel "

Documento1_sollecito_0523_del_25092019.xls " che contiene una MACRO malevole che se avviata cercare di scaricare il PAYLOAD del malware nel PC e rimanere attivo per carpire i dati del malcapitato.

Documento1_sollecito_0523_del_25092019.xls

MD5: df4ad9d1c8ef60dc06734d48d525fbc3

Dimensione: 76288 Bytes

VirIT:

X97M.Downloader.BSJ

(PAYLOAD Ursnif)

MD5: c862cb5b85e884888eb64812fed72162

Dimensione: 1711616 Bytes

VirIT:

Trojan.Win32.Ursnif.BSJ

Gruppo ID: 3458

Versione: 214085

Chiave: 10291029JSJUYNHG |

IOC:

df4ad9d1c8ef60dc06734d48d525fbc3

c862cb5b85e884888eb64812fed72162

twbaayoe[.]com/images

link[.]mesondelprincipe[.]com

link[.]406lawyers[.]net

link[.]miamicoffeebar[.]com

line[.]alicetheguru[.]com

line[.]harpbyrequest[.]com

line[.]orangetheorymb[.]com

line[.]rosenstock[.]net

line[.]zepcnc[.]com

atbstroy[.]com

stat-football[.]com

Emotet

Anche giovedì 26 settembre 2019 i ricercatori del

C.R.A.M. hanno analizzato un'altra campagna di malspam che distribuiva il malware

Emotet, qui di seguito viene riportato un campione dell'email:

informazioni_092019.doc

MD5: b7a3de6b75e2d5c2c2f4cd91bc725511

Dimensione: 223232 Bytes

VirIT:

W97M.Downloader.BSK

nextreports.exe

MD5: 1fa2ebd954428600daee99e4aea99e3a

Dimensione: 245760 Bytes

VirIT:

Trojan.Win32.Emotet.BSL

IOC:

b7a3de6b75e2d5c2c2f4cd91bc725511

1fa2ebd954428600daee99e4aea99e3a

p://elisabietta.com/wp-content/44bj2z00/

p://costaging.com/staffheroes/ak9qqa045/

p://dimsum.xp-gamer.com/cgi-bin/nl72965/

p://demo.econzserver.com/blackhood/gkxo2/

p://eastwoodoutdoor.com/cgi-bin/t3186/

Emotet

Anche in data 27 settembre 2019 i ricercatori del

C.R.A.M. hanno analizzato un'altra campagna di malspam che distribuiva il malware

Emotet, qui di seguito viene riportato un campione dell'email:

Scan_20192709_20849.doc

MD5: da7ddf498a8dc1dff20fcec2de417b03

Dimensione: 248832 Bytes

VirIT:

W97M.Downloader.BSN

nextreports.exe

MD5: dc9702d1096430082d8f2fbfad4a5229

Dimensione: 143360 Bytes

VirIT:

Trojan.Win32.Emotet.BSN

IOC:

da7ddf498a8dc1dff20fcec2de417b03

dc9702d1096430082d8f2fbfad4a5229

p://hoghooghonline[.]legal/z0ctc/sxz-2owg9p-22352955/

p://vanividyalaya[.]edu[.]in/calendar/9y8esz-lpn4-01947/

p://softcodeit[.]mobi/wp-admin/8gvawgq-r9y0aaf-7730/

p://parrainagemalin[.]fr/__MACOSX/ExSRKWV/

s://e10tv[.]com/test/n8mg91zjhg-u3xvyy-205705655/

Consulta le campagne del mese di Settembre

Vi invitiamo a consultare i report del mese di Settembre, per rimanere aggiornati sulle campagne di malspam circolanti in Italia:

16/09/2019 =>

Report settimanale delle campagne italiane di malspam dal 16 al 20 settembre 2019

09/09/2019 =>

Report settimanale delle campagne italiane di malspam dal 07 al 13 settembre 2019

02/09/2019 =>

Report settimanale delle campagne italiane di MalSpam dal 31 agosto al 06 settembre 2019

C.R.A.M.

Centro Ricerche Anti-Malware di TG Soft